🚀快速跳转 - 戳我👉 Active Directory(一) - Active Directory(二) - Active Directory(三) - Active Directory(五)

# Active Directory 功能预览

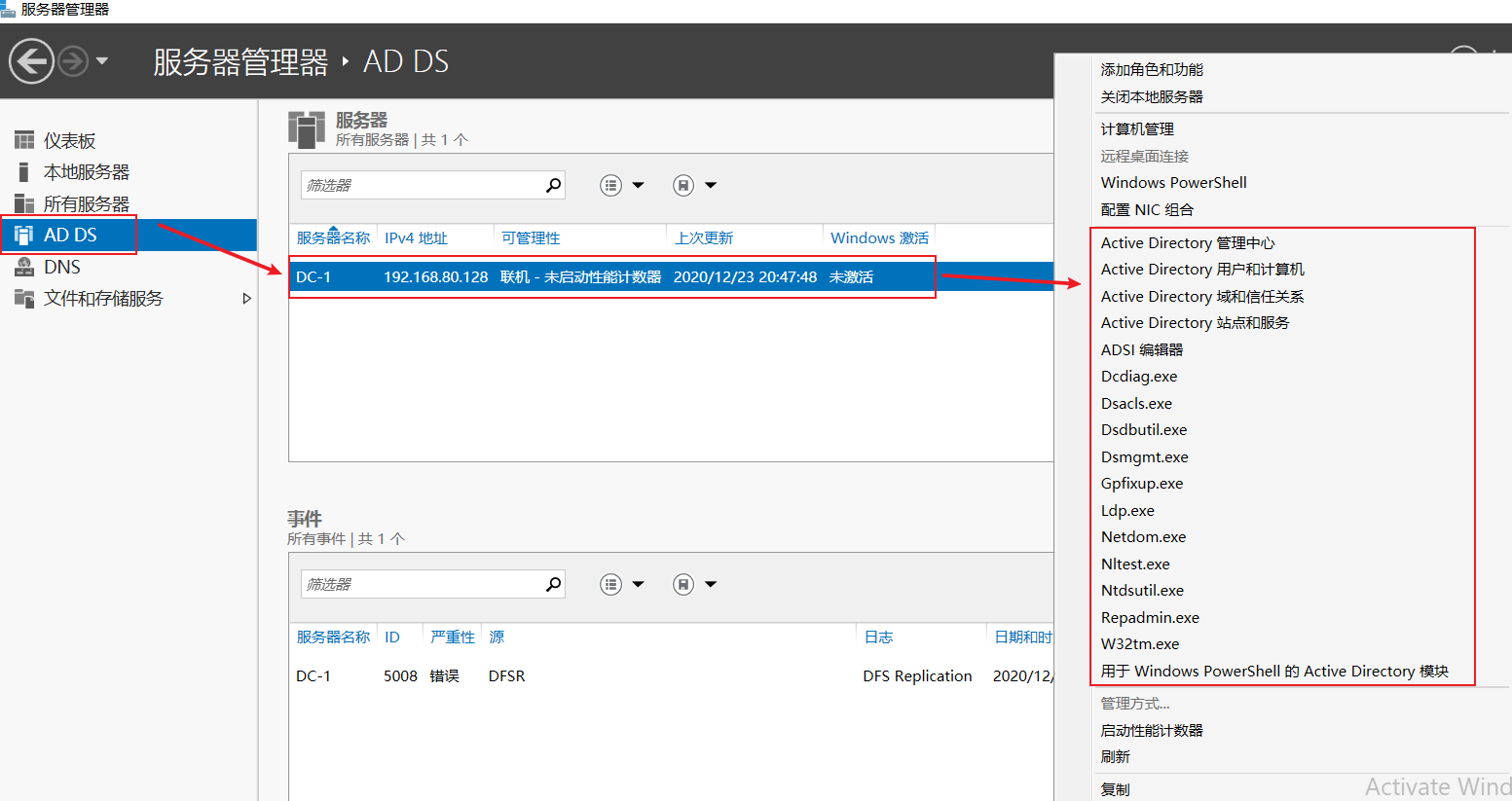

现在我们正式进入活动目录教程了,登录 DC-1 选择 AD DS , 我们鼠标右键选中右边的服务器栏的 DC-1,此时可以看到活动目录常用的功能菜单

其实我对活动目录的了解并不是很深,我一般搭建活动目录都是为了测试一些软件和服务,并没过多的去了解它在实际运用中的问题,主要还是工作上接触不到

虽然看上去活动目录的功能好像挺多的,但是平时经常用到的一般只有三四个,用的比较多的应该管理中心、用户和计算机、站点和服务以及组策略管理这几个吧

其它功能我可以大概描述一下,因为大部分都是用于诊断、查询服务是否正常的工具,这些一般都是在生产环境中出了问题才用得上,而我一般都是自己在虚拟机自娱自乐,只知道这些工具的大概作用,从来没有使用过

# Active Directory 管理中心

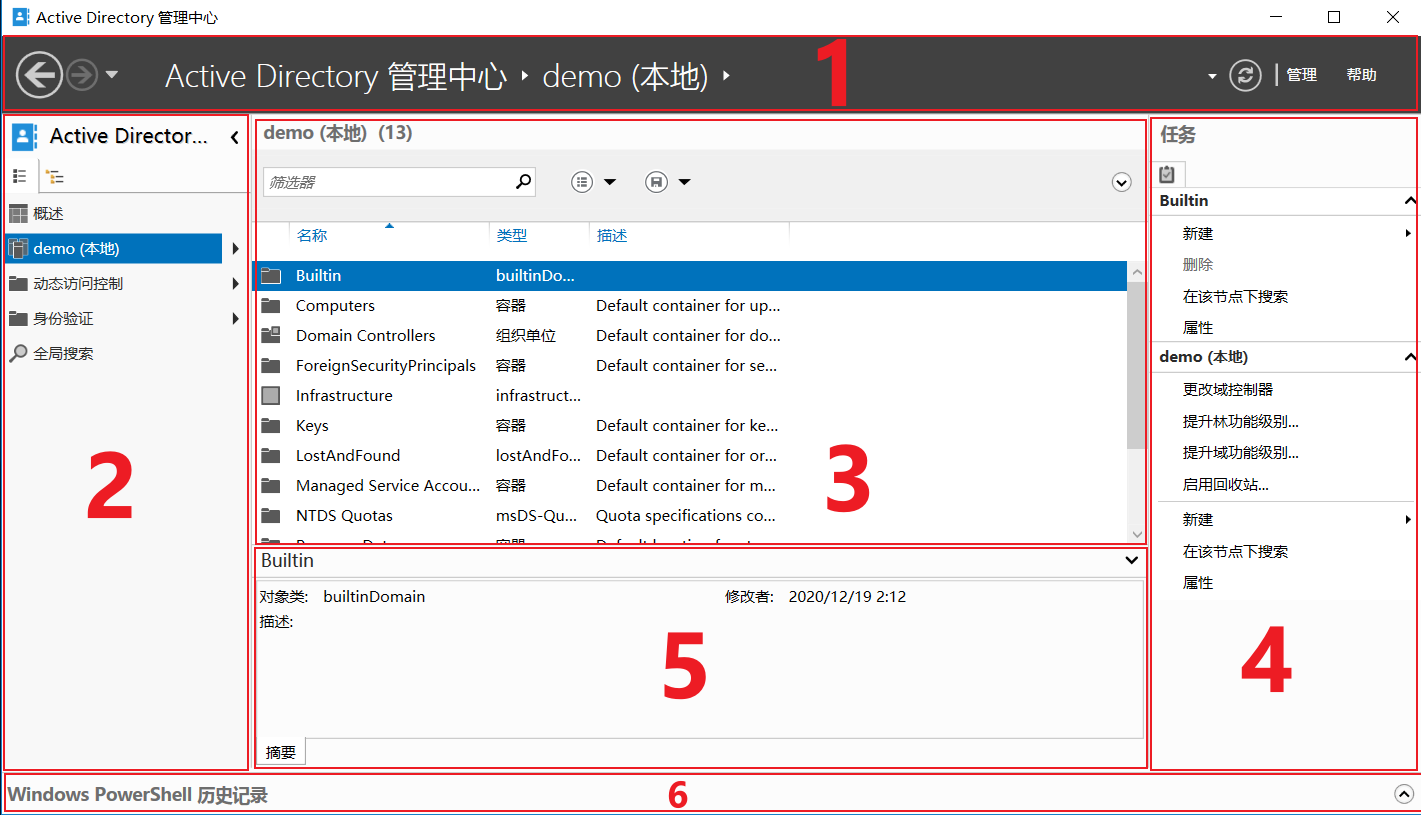

Active Directory 管理中心主要提供三个服务,Active Directory 回收站、细化密码策略、Windows PowerShell 历史记录查看器,我们先打开 Active Directory 管理中心 界面看一下,快速启动可以在运行窗口或者命令行界面输入 dsac.exe

# 概述

打开后默认显示的是概述界面

- 管理中心左侧是导航栏,分别是概述、本地域、动态访问控制、身份验证、全局搜索

- 中间可以查看管理中心的帮助信息,下面还可以重置密码和全局搜索

- 最下方可以查看 Windows PowerShell 历史记录查看器

概述界面没啥好说的,一般就是用来重置密码和全局搜索,我们点击导航栏里的本地域看看

# 本地域

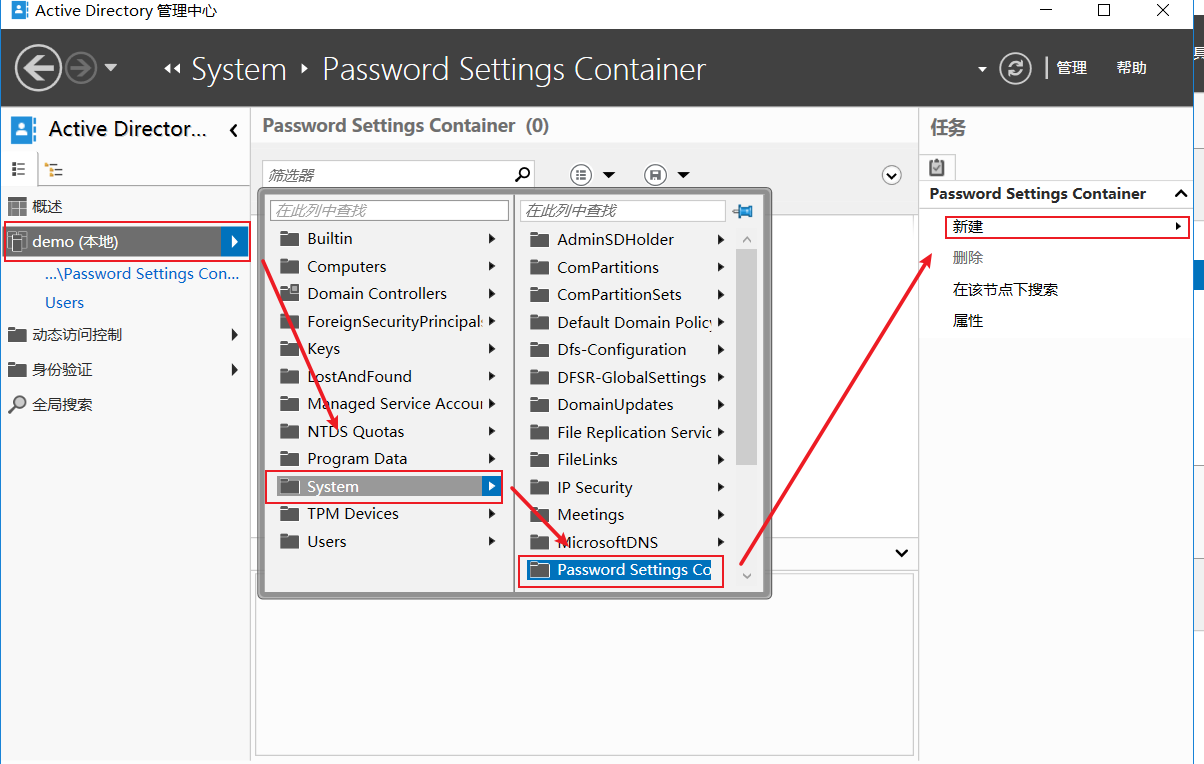

这个界面功能其实和 Active Directory 用户和计算机 的差不多,一般大家不会在这里操作用户和容器等对象,因为这里的功能没有 Active Directory 用户和计算机 全面,这个界面可以启用回收站和配置细化密码策略

启用回收站的话点击右侧的启用回收站即可,配置密码策略则需选择 System 下的 Password Settings Container , 然后在任务栏新建即可,我个人觉得这个功能作用并不大

# 1. 地址栏

点击地址栏可以查看当前路径,路径以 LDAP 树结构显示,因为活动目录采用的是 LDAP 协议,例如我们当前所在路径是在本地域,你点击地址栏就会显示 DC=demo,DC=c , 这就是整个域的根

使用活动目录你必须要对 LDAP 的结构有所了解,因为有很多时候我们会对一个对象的属性做一些操作,此时必须知道这个属性在活动目录存储的可分辨名称,如果你对 LDAP 不了解的话,就可能会配置到一个错误的名称导致服务无法正常访问该数据,但是这个也不是很重要,因为活动目录有个叫 ADSI 编辑器的工具可以帮助我们查询这个属性的可分辨名称

# 2. 导航栏

用于快速切换功能视图,这个没啥好说的

# 3. 资源窗口

显示当前路径所有资源,类似文件资源管理器

# 4. 任务栏

上面是对当前选中资源操作,和直接选中资源右键菜单是一模一样的,新建对象的位置为当前选中资源位置,例如当前选中资源为 Builtin,新建用户位置则属于 CN=Builtin,DC=demo,DC=c

下面是本地域操作,可以更改域控制器和提升林、域功能,最重要的还是启用回收站,新建用户的位置为域根位置,即 DC=demo,DC=c

# 5. 摘要信息

显示选中对象的详细信息,这个也没啥好说的

# 6.Windows PowerShell 历史记录查看器

Active Directory 管理中心是构建在 Windows PowerShell 上的用户界面工具,我们在这个界面作任何操作都会被系统以 Power Shell 的命令形式记录下来,可以帮助我们了解一些操作所对应的命令,针对频繁操作可以借此查看其对应的命令,然后创建脚本减轻我们的工作量

# 动态访问控制

动态访问控制是针对 NTFS 文件系统安全权限的扩展功能,在原有的 NTFS 安全性上增加活动目录的属性,让我们可以更加细致的对权限进行分配,并减少用户组的滥用

举一个简单的栗子,例如针对某个共享文件,只允许职务经理级别以上的职工访问,如果单纯的使用 NTFS 文件系统配置,就只能通过添加用户或者用户组的方式设置,如果用户多的话,这是一件非常耗时且繁琐的工作

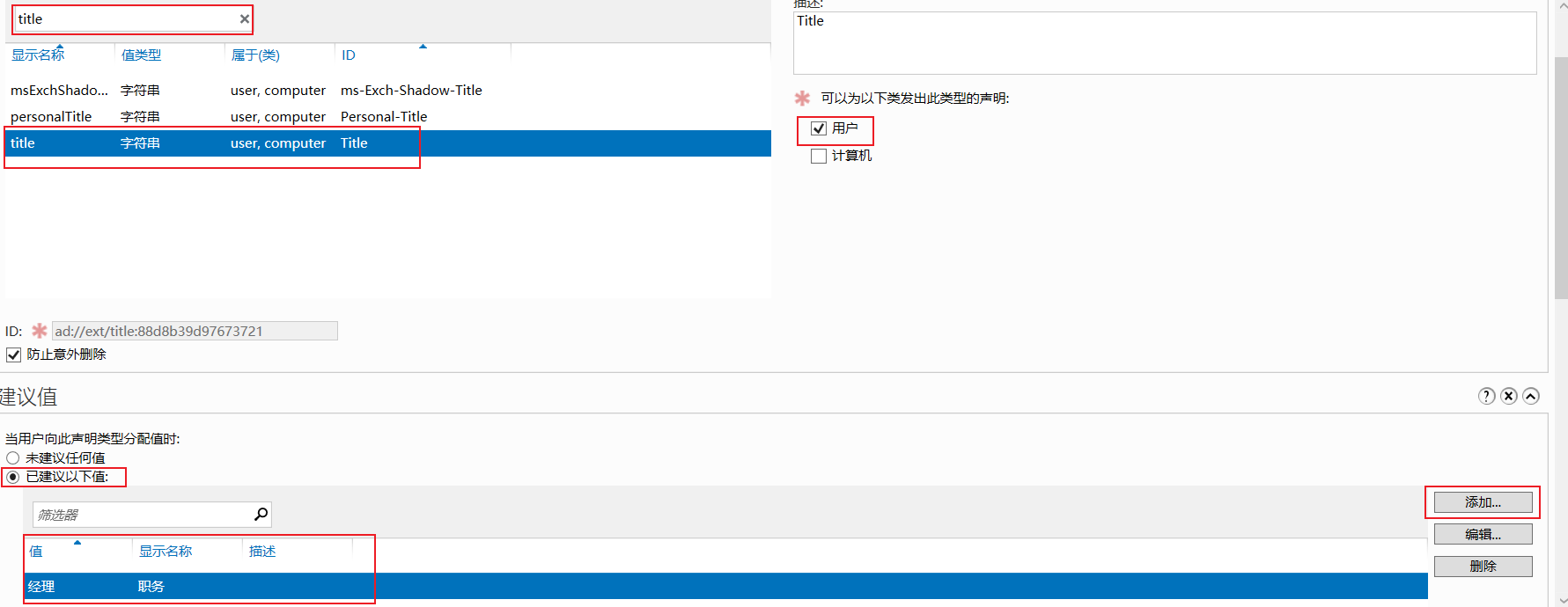

如果通过动态访问控制,这将变得非常简单和方便,你只需要在 Claim Types 新建一个声明类型,在 AD 属性里把添加职务对应的属性 (title), 声明类型为用户,在下面建议值里选择 已建议以下值 ,添加值为 经理 点击确定保存,值可以添加多个,例如再添加一个 主管

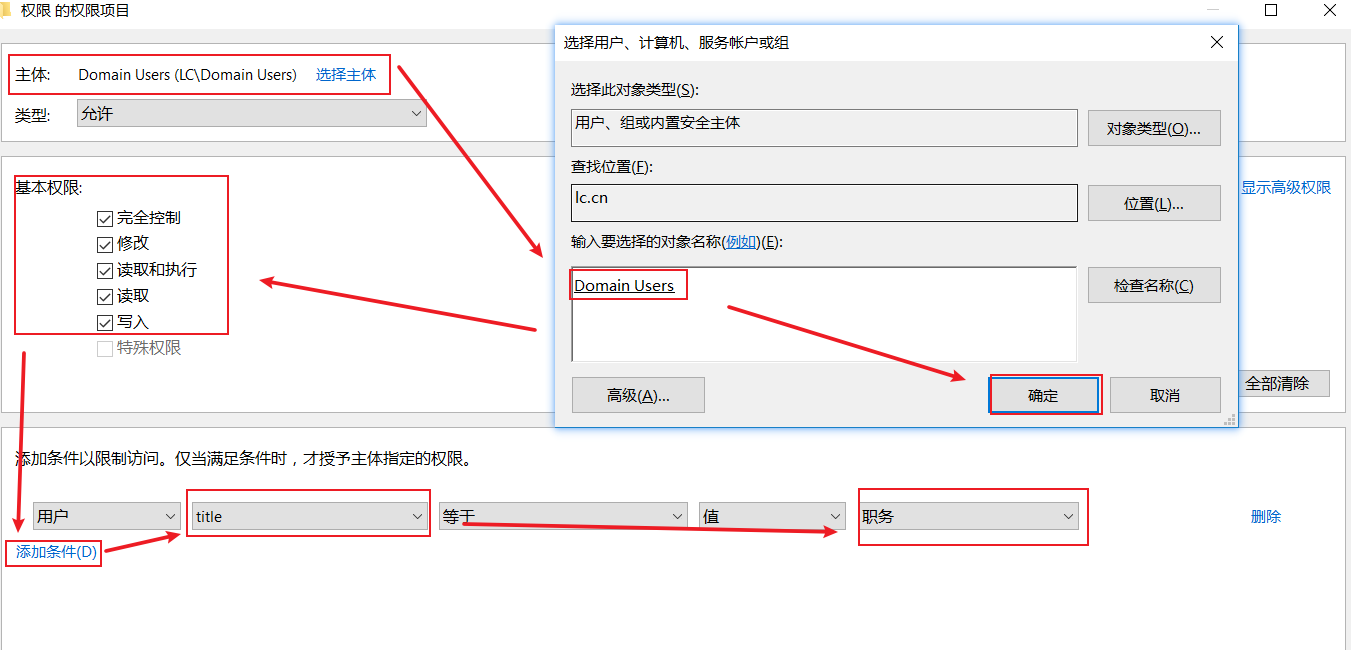

添加完声明之后,在 Central Access Rules 新建中心访问规则,填写名称,在下面权限处选择将以下权限作为当前权限,点击编辑添加主体,选择 domain users ,权限勾选完全控制,下方添加条件,在用户组那选择 title 为条件,点击确定保存

如果需要指定某些部门可以再添加一个部门属性 (Department) 声明,然后再添加条件,多个条件可以做一个逻辑语句,当然你还可以添加其他的声明类型满足你的各种需求

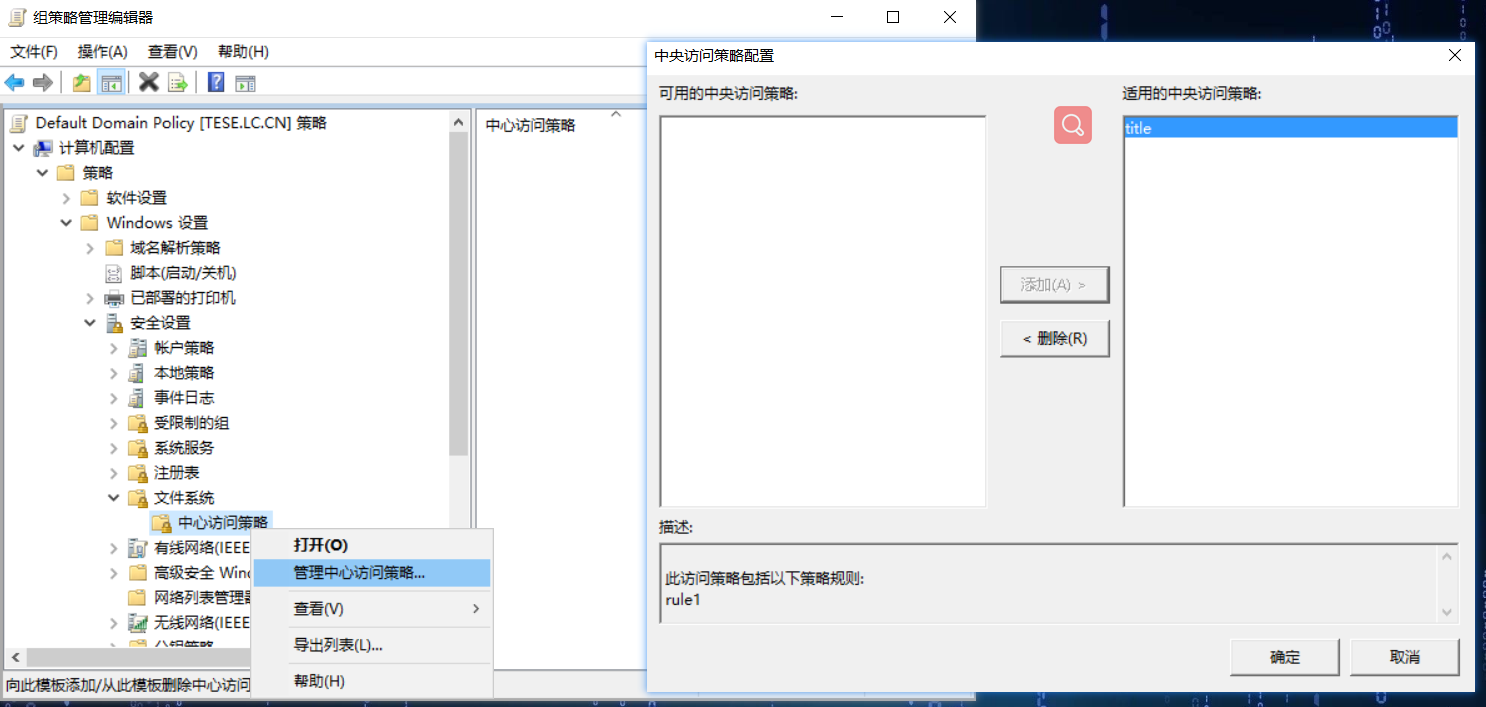

然后在 Central Access Policies 新建一个中心访问策略,填写名称,在成员中心访问规则添加刚刚创建的中心访问规则,点击确定保存

最后,由于我们这条策略是针对文件系统的,所以还需要打开组策略管理编辑器,依次展开计算机配置、Windows 设置、安全设置、文件系统、中心访问策略,右键选择管理中心访问策略,把刚刚创建的策略添加进去即可,然后在 cmd 用 gpupdate /force 刷新一下策略

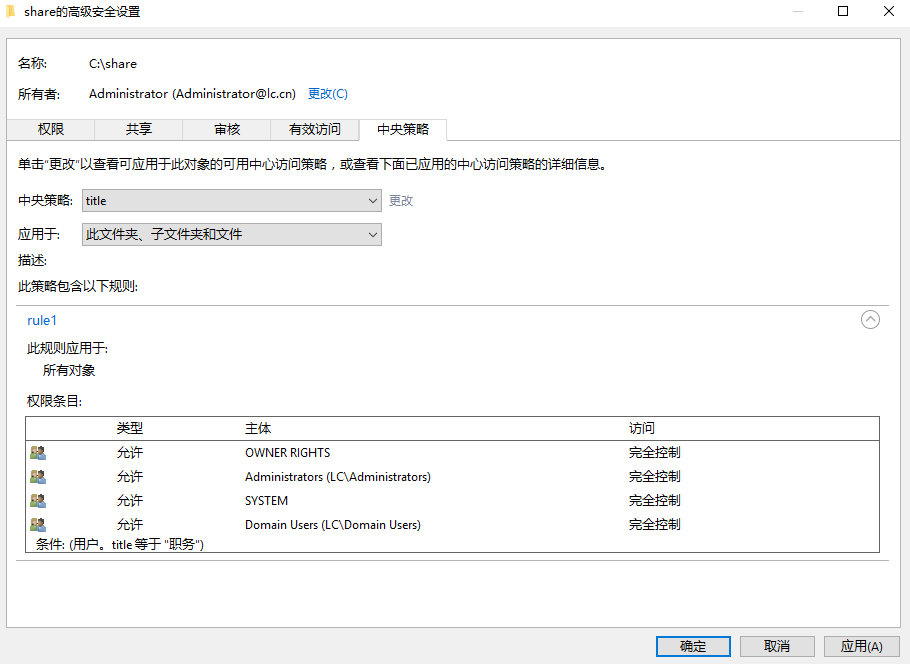

这时你可以在 NTFS 的全安属性高级设置里看到多了一项中央策略,这里就选择我们刚刚发布的策略即可,左侧的有效访问可以用于测试这条策略是否生效,在有效访问选择对应的用户就可以自动带出用户的有效访问权限

其实这个功能我并没有深入了解过,只是大概知道它的作用,有兴趣的朋友可以自己验证一下,另外,微软官网也给出好几个实用的 动态访问控制方案 ,可以点击此处跳转到官方文档查看👉 动态访问控制:方案概述

# 身份验证

呃。。。 这个我没了解过,感觉就是自定义一种针对用户 kerberos 属性的身份验证控制策略,我自己在网上搜了一下,没有搜索到有相关文章,这个功能应该用到的场合比较少吧

# Active Directory 用户和计算机

对于一台域控制器来说,它已经没有了本地用户和本地用户组,取而代之的是 Active Directory 用户和计算机

它的主要功能有委派控制、提升域功能级别、操作主机、新建对象等。

我们先打开 Active Directory 用户和计算机 简单的介绍一下

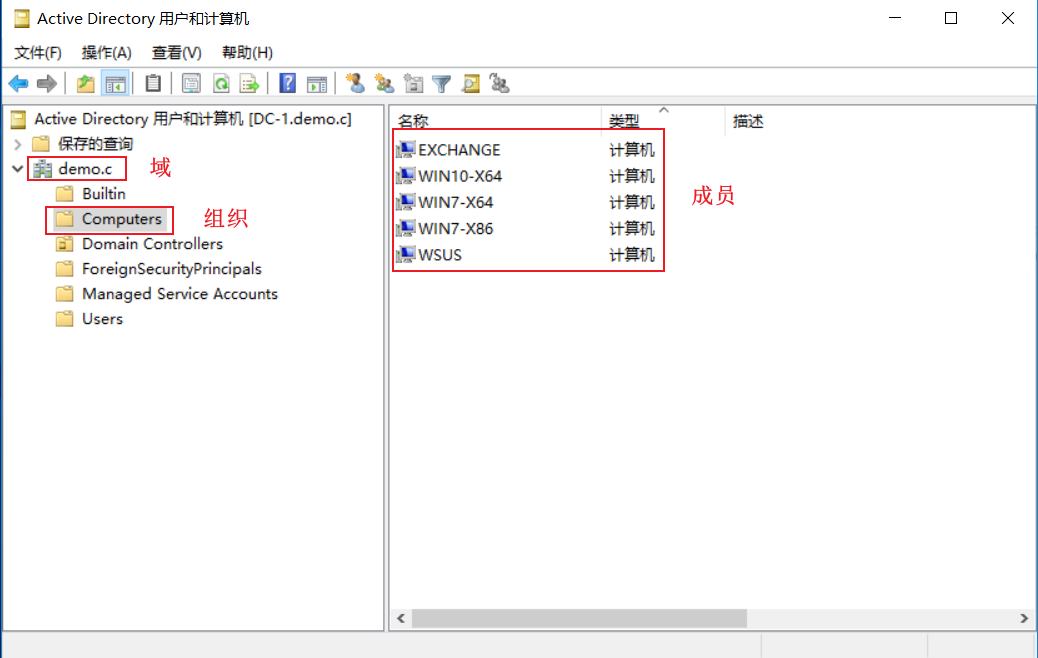

我们点击域依次展开,域下面的是组织容器,组织容器里面是对象,对象可以是用户、用户组、计算机、打印机、共享文件夹等,一个对象可以有一个或多个属性,所有的对象属性都会被存储到 Active Directory 数据库,我们在创建用户的时候,尽可能的去完善用户所有的相关信息,这可以方便后面的其他服务以这些相关属性去拟定相对应的策略

# 创建组织和用户

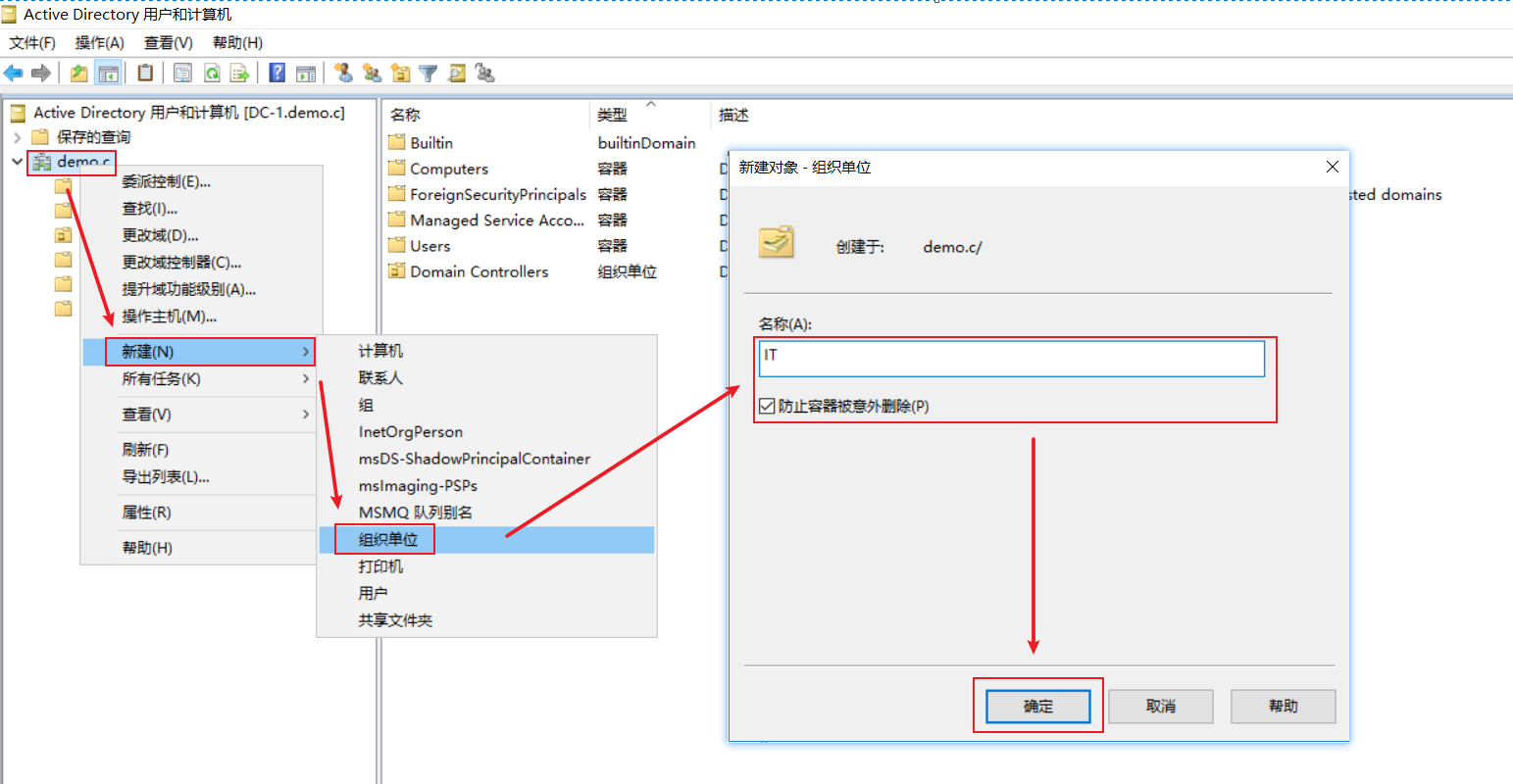

先创建两个部门,一个 IT 部门和一个 HR 部门,选中域右键选择新建组织单位,填写对应的组织单位名称确定即可

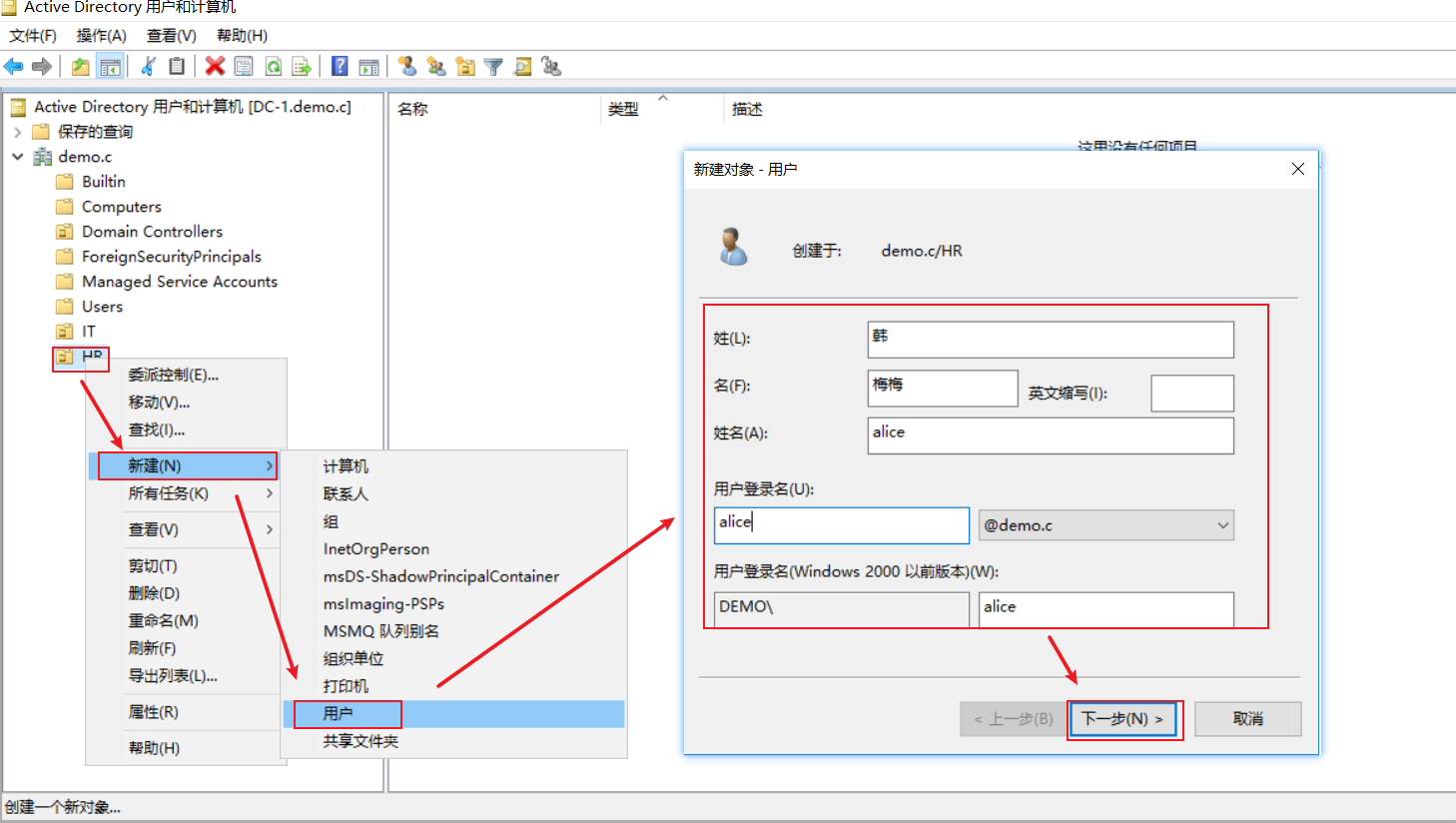

然后在 IT 部门创建一个域用户 bob ,在 HR 部门创建一个域用户 alice , 在对应的组织单位右键新建用户,设置用户名和密码即可

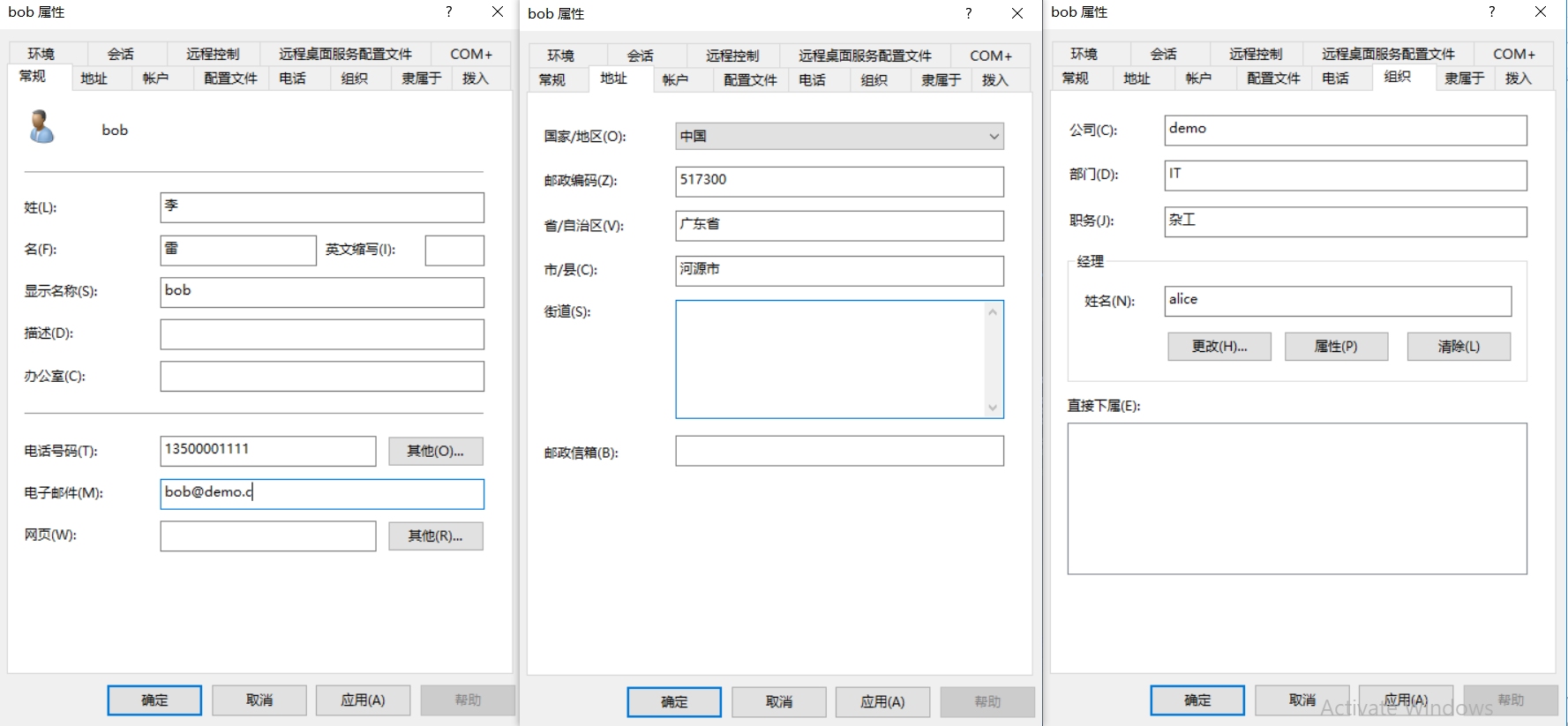

创建完用户后,选中用户右键选择属性,进一步完善用户其他信息

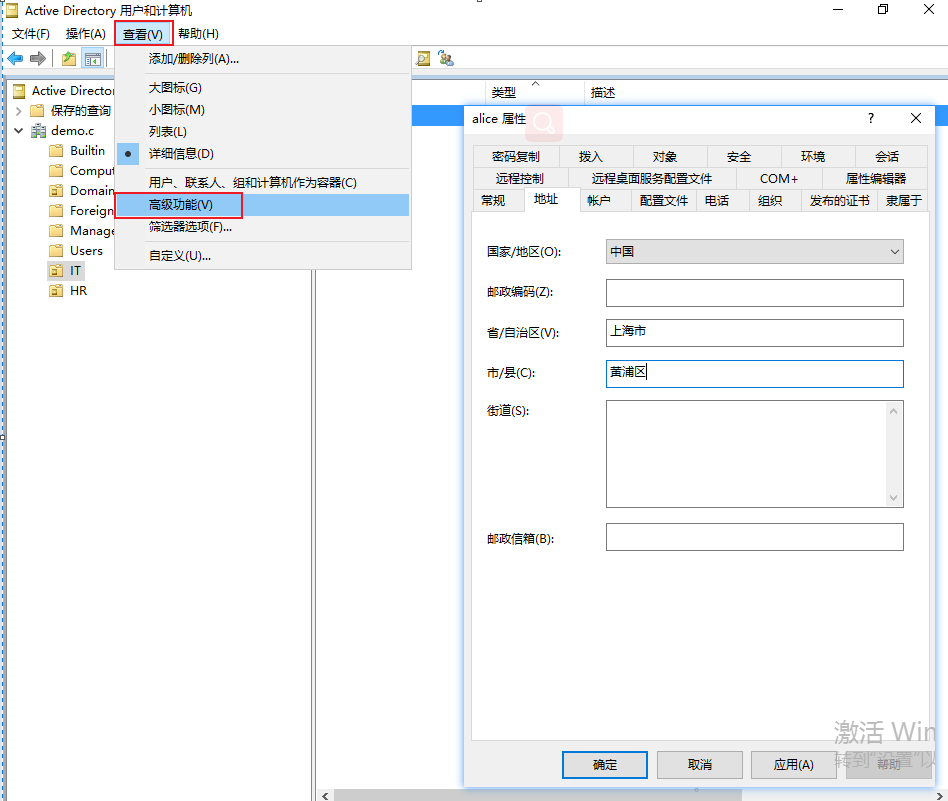

选择查看,勾选高级功能可以查看更多的信息

如果有大量的域数据需要更改,可以用 csvde 命令导出当前域数据为 CSV 文件,用 Excel 修改 CSV 文件数据,然后再把数据重新导入活动目录

# Active Directory 域和信任关系

这个是多域环境下的设置,有的公司不止一个域,而是有多个域,不同的域之间是不能直接被访问的,此时就需要在 Active Directory 域和信任关系 添加彼此的信任关系,信任可以是单向也可以是双向,设置完还需要在 DNS 服务器上添加条件转发器让双方通过 DNS 解析访问

它的主要功能有提升林功能级别、添加其他 UPN 后缀、添加信任关系

由于我这个演示环境是单域环境,这个就不作演示了

# Active Directory 站点和服务

站点和服务是用于控制不同物理位置的域控之间的数据同步,一般企业在不同的地区都会部署有服务器,同一个地区的计算机成员登录需要和距离最近的域控制器联系,以便节省内网带宽和流量,并且可以快速响应客户端请求

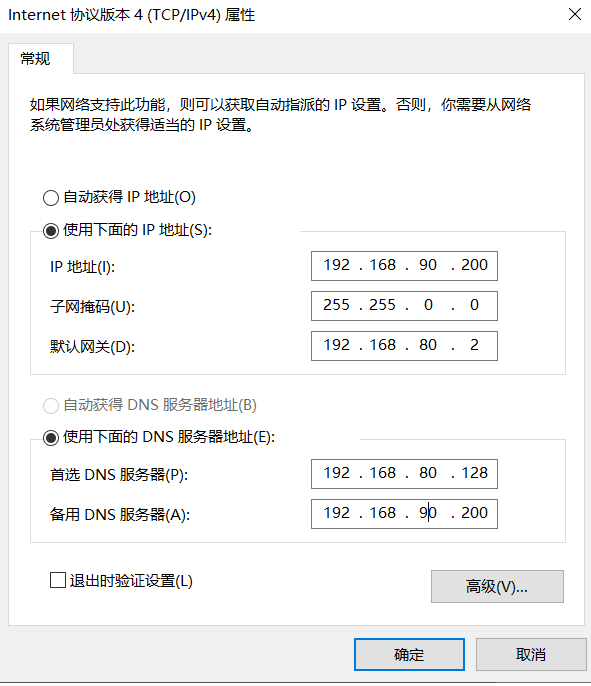

演示这个功能需要有两个不同的网段把两台 DC 隔离开来,假设 DC-1 在广州,IP 地址为 192.168.80.128,DC-2 在上海,IP 地址为 192.168.90.200,这时 DC-2 的首先 DNS 服务器改成指向自己,备用指向 DC1

为了方便演示,我把两台 DC 的子网掩码更改成 255.255.0.0,这样我就不用做 VPN 什么把这两个网段连接起来了

我是为了偷懒才改掩码,生产环境中肯定是两个不同网段用专线或 VPN 连接通讯的

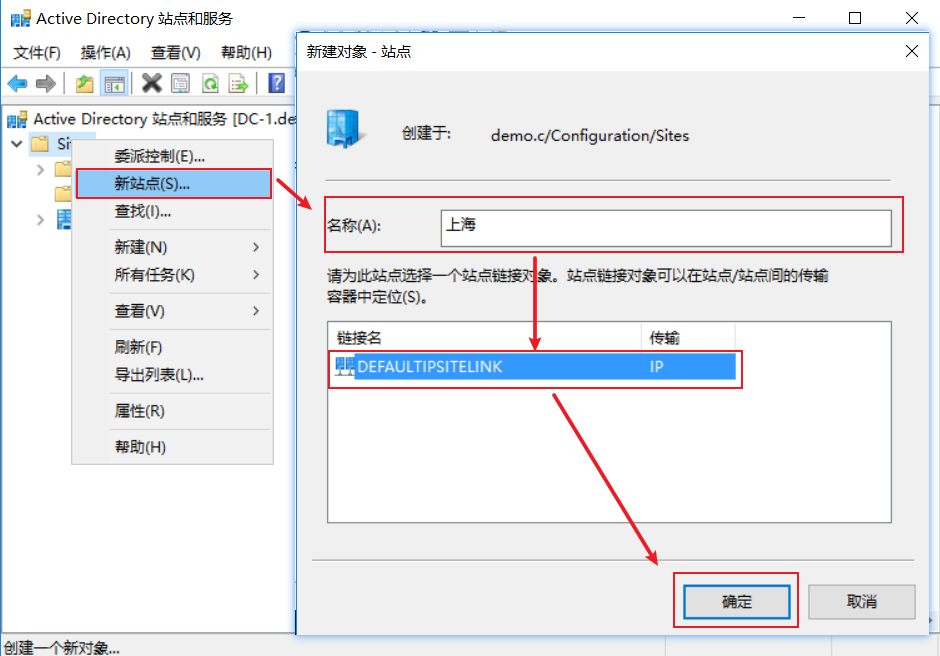

我们先新建一个站点,在 Sites 右键选择新站点,站点名为 上海 ,然后选择链接名确定

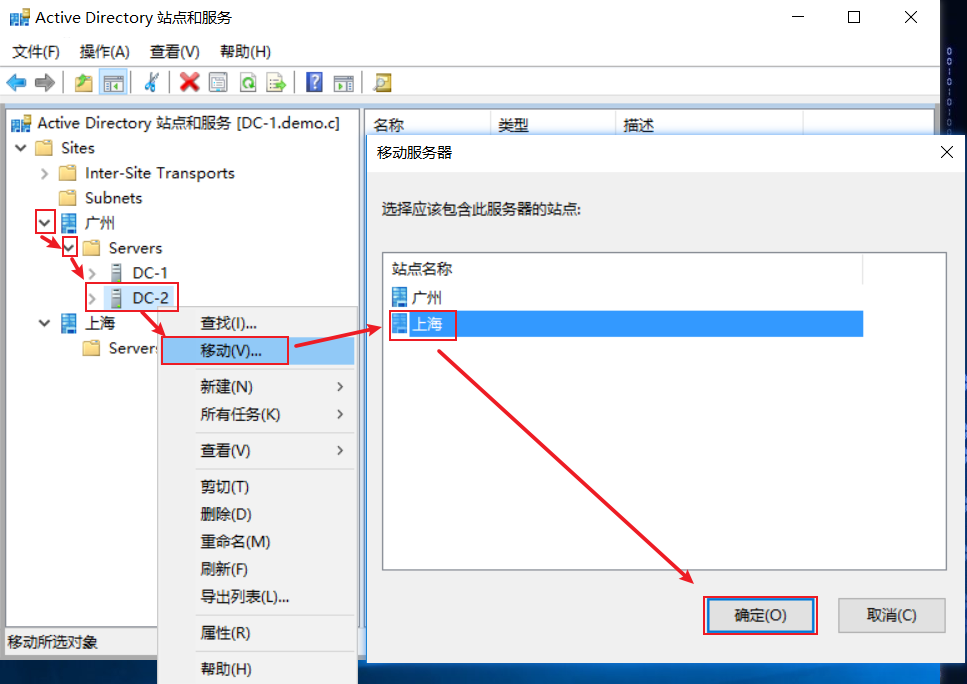

这样我们就多了一个名为 上海 的站点,由于是新站点,此时站点下的 Server 是没有服务器的,我们需要把 Default-First-Site-Name 下面的 DC-2 移动到 上海 站点,并把 Default-First-Site-Name 更名为 广州

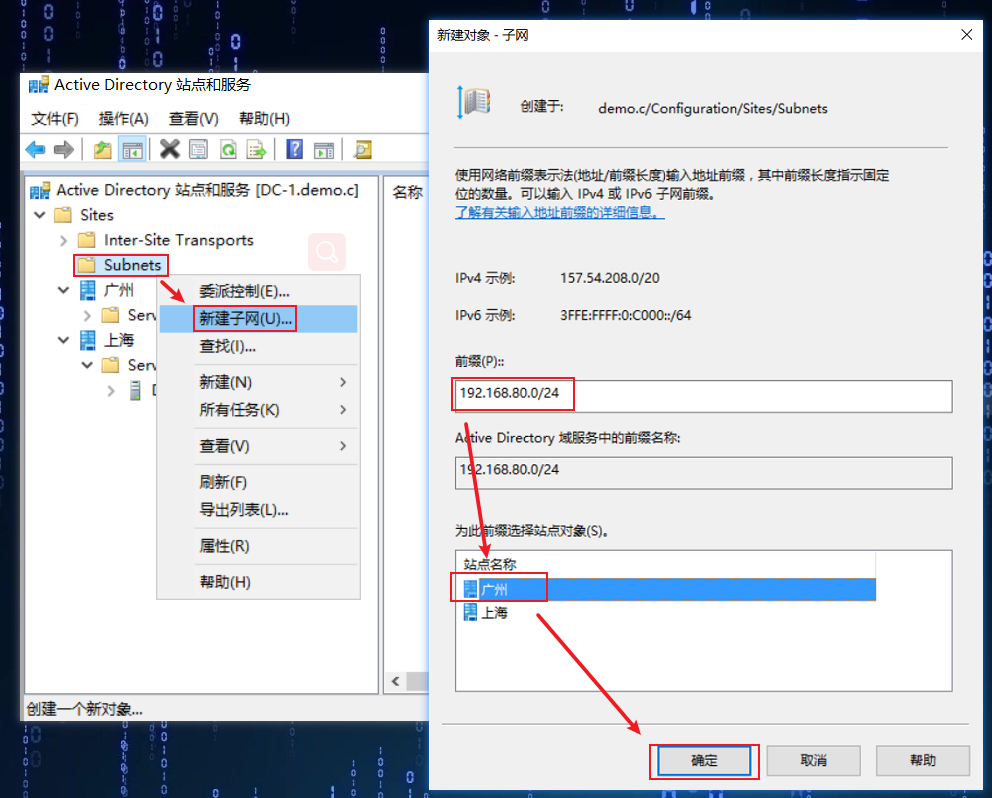

接下来我们分别为广州和上海创建一个对应的子网,广州为 192.168.80.0/24,上海为 192.168.90.0/24

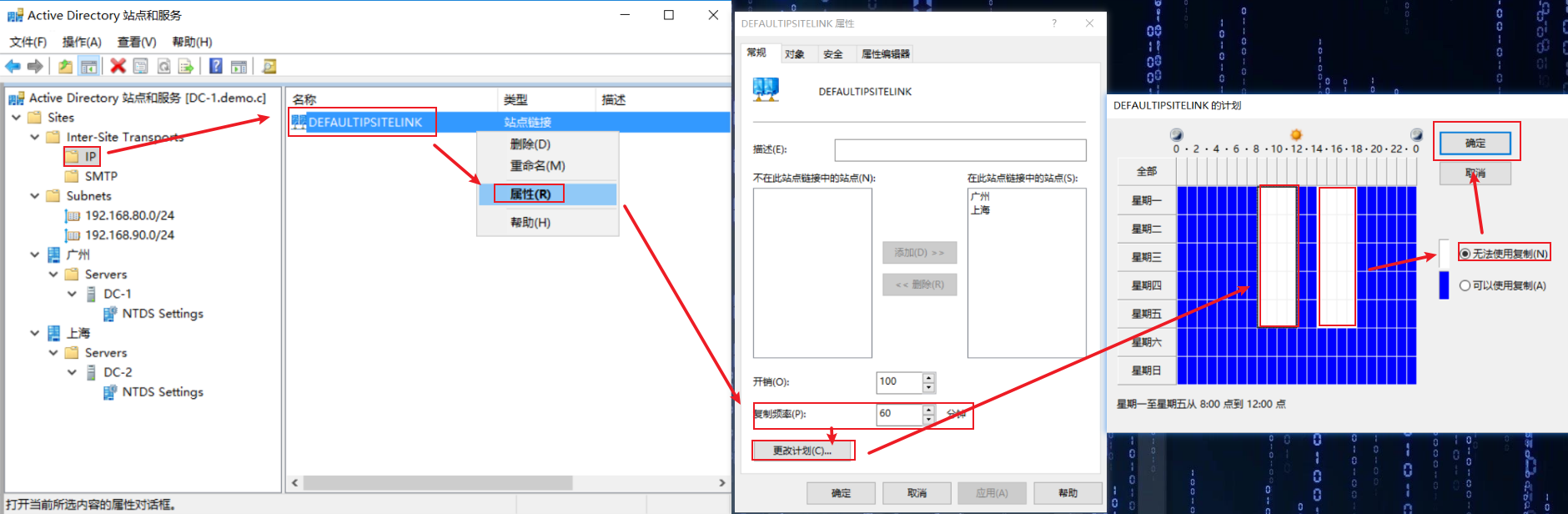

然后我们可以通过站点链接设置它们之间的同步频率和计划,例如工作日的上班时间不允许两台 DC 复制占用带宽

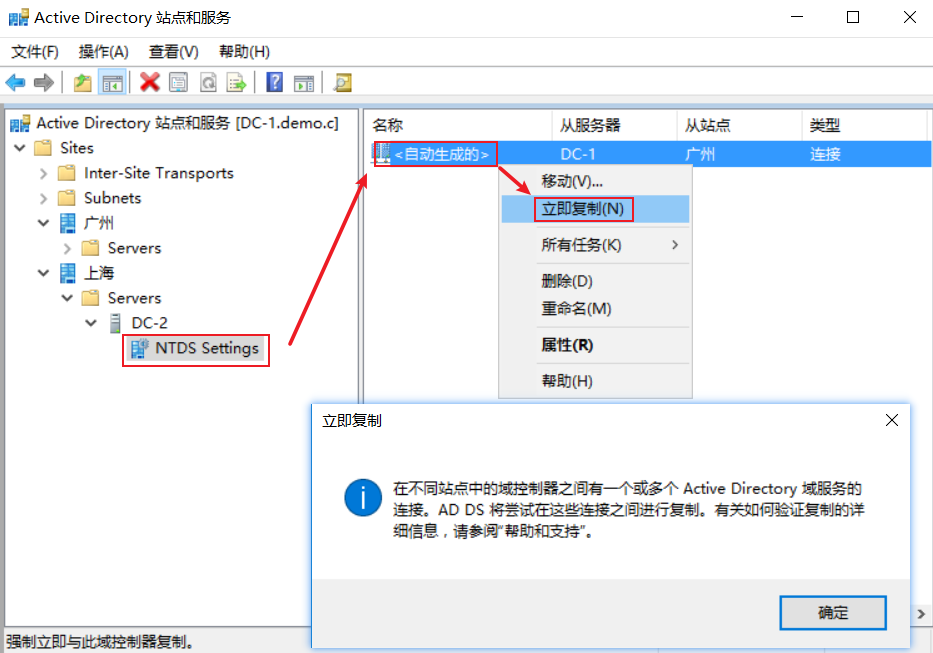

有的时候我们下发了一些策略,此时希望它们立即同步测试策略是否生效,这时我们还可以用手动方式使他们立刻同步,例如我们在广州这台 DC-1 发布了一条策略,此时希望上海的 DC-2 同步测试策略是否生效,就可以选择 DC-2 下面的 NTDS settings ,这里会有一个连接对象,在从站点可以看到这条连接是上海到广州的连接,此时我们只需要选择立即复制就可以把广州 DC-1 上做的一些更改给复制过来

# ADSI 编辑器

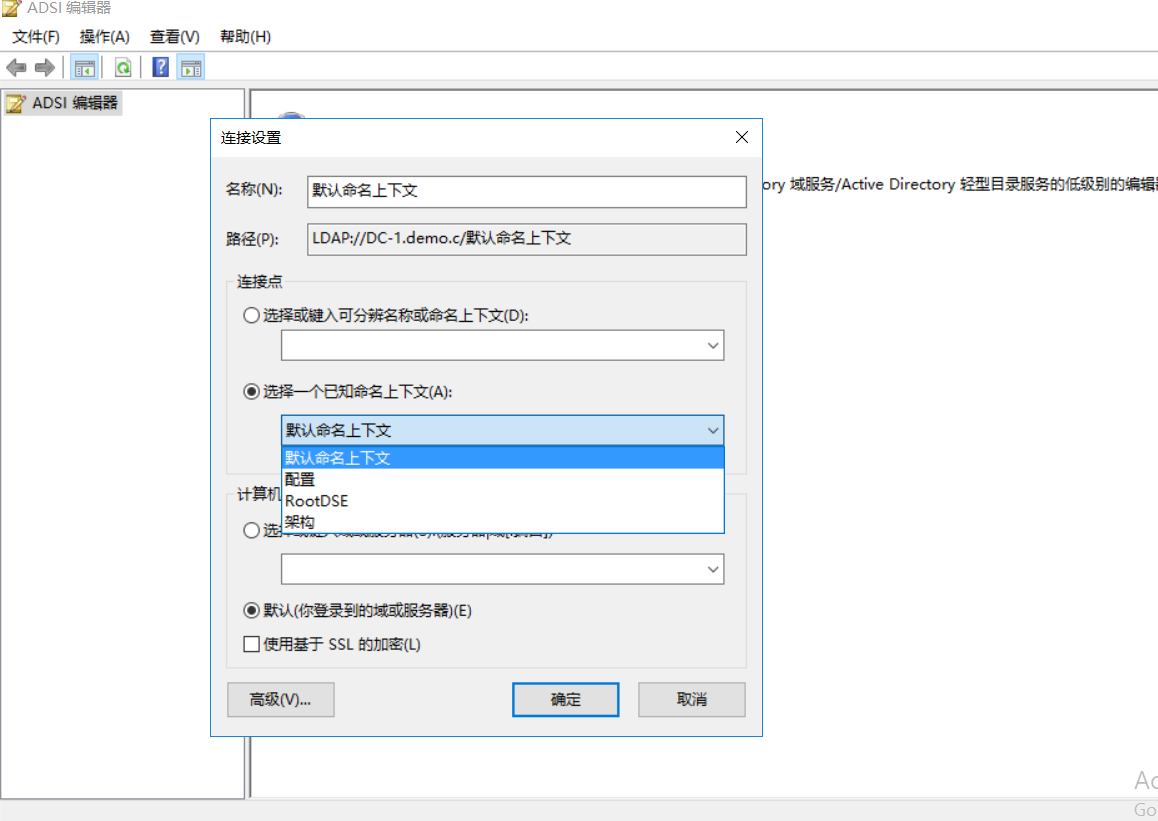

ADSI Edit (AdsiEdit.msc) 可用于通过 Active Directory 服务界面 (ADSI) 协议查看和编辑原始 Active Directory® 目录服务属性,它适用于编辑 Active Directory 中的单个对象或少量对象,ADSI Edit 不具备搜索功能,因此必须预先知道要编辑的对象及其在 Active Directory 中的位置,尽管有这些缺点,ADSI Edit 仍是一种很常用的工具,像我们平时需要查找用户属性,就可以通过 ADSI 编辑器的默认命名上下文查看,这个知道其用处就可以了

# 组策略管理

组策略管理可以在服务器管理器面板的右上角工具选择,组策略里的策略有很多,我这里不能全部策略都说一次,我就挑一些比较常用的策略说吧

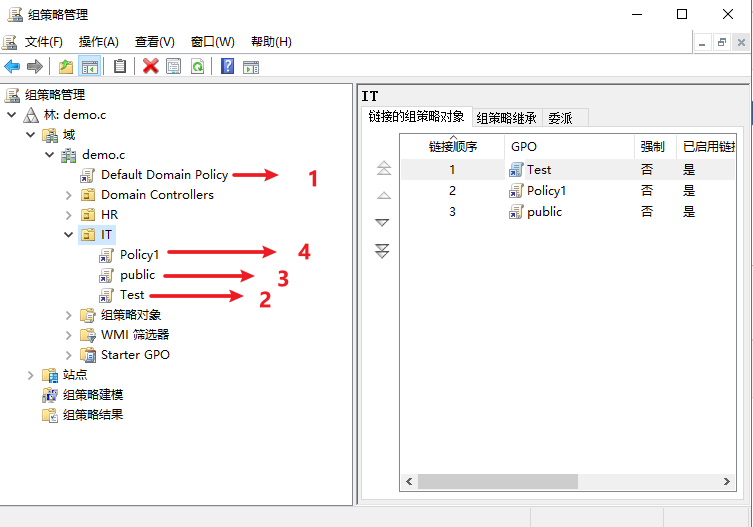

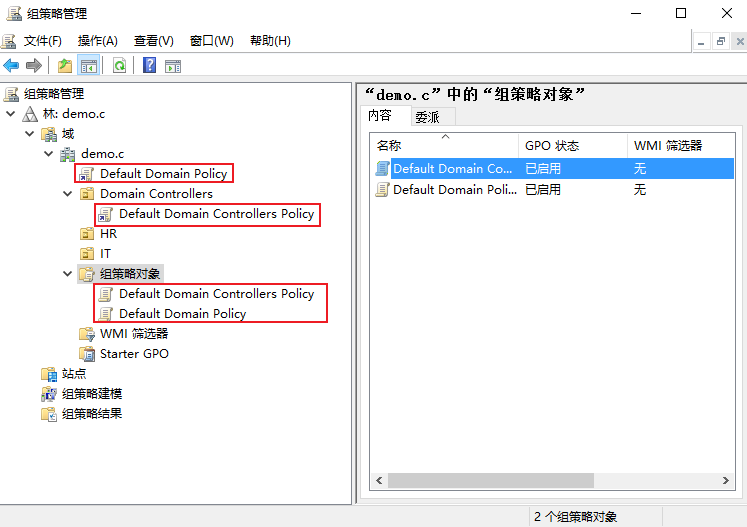

先说一下组策略管理的界面,默认域下面有一个针对整个域用户的 Default Domain Policy 策略,域控制器下面有一个针对 DC 的 Default Domain Controllers Policy 策略,组策略对象可以查看整个域已有的策略,一个组织可以设置多个策略

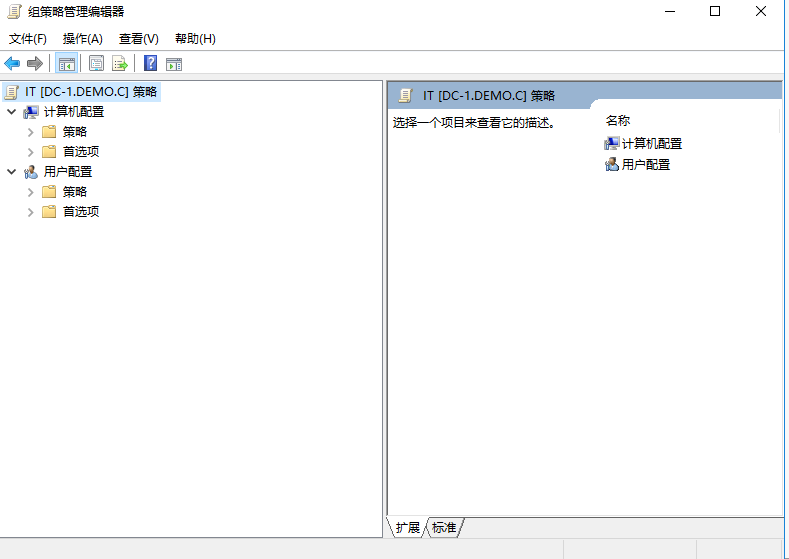

我们先在 IT 部右键创建一个新的 GPO,输入名称确定保存,然后选中策略右键选择编辑,可以看到组策略里有一个计算机配置和用户配置

这个没啥好说的,计算机配置就是针对计算机做策略,而用户配置就是针对用户做策略

# 组策略配置

我随便挑一些来说吧,计算机配置和用户配置大部分都是有相同的设置,但是也有一些只属于自身独有的设置,你可以根据实际情况配置

- 策略 -> 软件设置 -> 软件安装

在日常需要大批量安装软件的时候,一些小软件可以通过该策略推送,需要先建立一个共享文件夹,然后把 MSI 安装包放到这个共享文件夹里,在软件安装右键选择新建数据包,然后选中这个安装包即可

这条策略只支持推送 MSI 安装包,但是目前大多数软件安装包都是 exe 格式,所以你可以先上网搜一下你需要得软件有没有 MSI 格式的安装包,如果没有的话需要你自己把 exe 安装包转换成 msi 安装包

这里给大家推荐一个叫 Thin App 的软件,这个是 VMware 公司的软件,使用也非常简单,需要安装一台干净的虚拟机系统,然后安装好这个软件并创建一个快照方便后面重复使用,这个软件原理也很简单,安装的时候会对系统的一些关键目录和注册表做一个镜像,然后你安装完软件后,这个软件就会拿安装之前的这个镜像和安装之后的系统做一个对比,检测该软件对系统做了哪些修改,最后把这些变动全部封装成一个 MSI 安装包

该策略只能用于体积不大的软件安装包,正常大软件需要小批量推送,并且不能选择在工作时间,还要给公司同事发通知,避免影响用户使用,例如你推送个 office 2016 安装包,用户开机还没到登录界面,系统就一直在后台下载安装该安装包,用户就必须等待该软件安装完才能进入登录界面,普通用户不知道的还以为电脑坏了呢

- 策略 -> 脚本 (启动 / 关机)

这里可以配置一些脚本让计算机开机或关机的时候执行

- 策略 -> 安全策略 -> 账户策略

这里可以对域账号的密码和锁定做一些针对性的策略,一般这个是在域下面的 Default Domain Policy 设置,因为这个策略一般是针对所有的域中用户,如果有特殊组织单位需要另外对待则在该组织单位下设置

- 策略 -> 安全策略 -> 本地策略

这里可以设置审核策略、用户权限分配、安全选项

例如在安全选项启用 交互式登录:不显示最后的用户名 加强账号的安全性

- 策略 -> 安全策略 -> 系统服务

设置计算机的服务状态,可以让哪些服务开机自动启用或者禁用等等

- 策略 -> 安全策略 -> 注册表

这里可以针对注册表中的项做一些权限控制

- 策略 -> 安全策略 -> 高级安全 Windows 防火墙

这里可以对防火墙做策略

- 策略 -> 管理模板

这里是对系统的一些组件和服务做设置,例如对 windows 组件下的 Internet explorer 浏览器做一些设置,这个地方太多了,需要自己去看每条策略的说明

对于组策略的介绍就到这里吧,这个写多了我觉得也是浪费彼此时间,主要是策略太多,需要大家自己去查看每条策略的说明

# 结语

感觉这篇写的好乱,有许多地方我也不知道自己理解有没有问题,我平时都是自己搭建一个域环境用于做一些安全测试的,并没有在生产环境中系统的管理过域环境

反正我觉得活动目录也没什么太过于复杂的东西,正常使用肯定是没有问题的,就这样吧

最后再说一下组策略下的同一个组织单位有多条策略的应用顺序,直接看图吧

有相同的策略以最后一条策略为准,不同策略采用合并模式